実に1年振りの投稿となりますが、、すみません。この1年間色々ありました。

もっとも大きな出来事は子供が生まれました。かわいくて仕方がありません。(笑

と、個人的な事はおいておき。。

Horizonのバージョン7.1がリリースされました!(祝

1年前に投稿した内容がバージョン7.0のリリースということで、Horizonの新バージョンリリースと共に投稿を復活したいと思います!

まずはリリースノートをチェックしましょう。

Release Note for VMware Horizon 7 version 7.1

https://pubs.vmware.com/Release_Notes/jp/horizon-7-view/horizon-71-view-release-notes.html

リリースノートをざっと見た感じの新機能は以下の通りです。

1. VMware Blast Extreme

2. URL Content Redirection Enhancements

3. Horizon for Linux 7.1 Desktops Enhancements

4. Smart Card Authentication

5. Published Desktops and Applications

6. Instant Clones

7. Virtual Desktops

8. Cloud Pod Architecture Enhancements

9. ADM and ADMX Template Files

10. IPv6 Environment

11. Horizon PowerCLI

12. Operating Systems for Instant-Clone Remote Desktops

13. vSphere Platform

14. Access Point

15. Horizon Client Information Plug-In

16. Information Experience

Blast Extreme Adaptive Transport(通称BEAT)と呼ばれるこの機能は、ネットワーク環境に応じて速度や帯域などを自動で調整し、パケットロスを低減する機能のようです。PCoIPには従来似たような機能がありましたがBlastにも反映されたような感じですね。

他にも、LinuxVDIのUSBリダイレクト、RDSHファームやvGPUを有効にしたVDIでのInstantCloneサポート、vSphere6.5による仮想マシン暗号化のサポート(フルクローンのみ)など、多くの新機能や機能強化が行われています。

そんな中、私が最も注目したのは「非認証アクセス」です。(笑

リリースノートには以下のような感じで控えめに記されています。

You can configure unauthenticated access for users to access published applications from a Horizon Client without requiring Active Directory credentials.

非認証アクセス

Horizon ClientからConnection Serverにログインする際、通常であればユーザー名とパスワード、ドメインの選択が必要ですが、これらを不要にする認証方式です。

※公開アプリケーションのみ対応。

なぜこの機能に注目したかと言いますと、セキュリティ対策の一環でインターネットにアクセスできる環境を分離している場合など、ドメインが異なる環境を跨いでシングルサインオンを実現するためには、原則ドメイン間の信頼関係締結が必要です。インターネット分離のようにセキュリティセグメントの異なるドメイン間の信頼関係締結はあまりうれしくないので、非認証アクセスがあれば、これを不要にしつつ、シングルサインオンが出来るのでは?と思ったからです。

そんな期待を持ちつつ、さっそく試してみましたので設定方法などをご紹介します。

例によって(?)長文となりますので、ご興味のある方は続きをどうぞ。

はじめに、「非認証アクセス」に関するドキュメントリンクをご紹介しておきます。

Authenticating Users Without Requiring Credentials

http://pubs.vmware.com/horizon-71-view/index.jsp#com.vmware.horizon-view.administration.doc/GUID-2590854E-483F-4A26-AE56-D45BB948906C.html

公開アプリケーションに対して設定しますので、基本となるHorizonの環境構築、RDSHの構築などは完了している状態からの手順となります。

まずは、大まかな設定の流れは以下の通りです。

1. 非認証ユーザーの作成

2. 非認証ユーザーの定義

3. 非認証アクセスの有効化

4. 非認証ユーザーの割り当て

5. 匿名ログインの有効化

それでは順に設定手順をご紹介していきます。

1. 非認証ユーザーの作成

非認証アクセスに利用するアカウントをActive Directoryに作成します。

ドメインコントローラにて、[管理ツール]-[Active Directory ユーザーとコンピューター]にアクセスします。

必須ではありませんが、管理しやすいようにOUを作成しました。(もちろんOU名は任意です。)

右クリックメニューより[新規作成]-[ユーザー]よりユーザーを作成します。通常のADユーザーを作成する手順と全く同じですが、anonymous(匿名)と付けたくなるのは私だけではないはず。(笑

パスワードも設定します。

※詳細は後述しますが、作成するユーザーは1つで問題なさそうです。

2. 非認証ユーザーの定義

Active Directory側でユーザーが作成できたらHorizon側で作成したユーザーを非認証ユーザーとして定義します。

View Administratorにて、[ユーザーとグループ]-[非認証アクセス](タブ)の順にアクセスします。

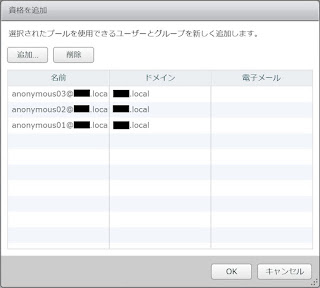

[追加]ボタンをクリックし、Active Directory で作成したユーザーを検索して選択、[次へ]ボタンをクリックします。

確認画面が表示されますので、[終了]ボタンをクリックします。

登録したユーザーが確認出来れば非認証ユーザーの定義は完了です。

※画像は私の検証時のものなので3つのユーザーを定義していますが、1つで十分です。

3. 非認証アクセスの有効化

Connection Serverはデフォルトでは非認証アクセスが無効化されていますので、有効化します。

View Administartorにて、[View 構成]-[サーバ]-[接続サーバ]の順にアクセスします。

[編集]ボタンをクリックし、"認証"タブに移動します。

"非認証アクセス"を"有効"に変更、"デフォルトの非認証アクセスユーザー"と"デフォルトのセッションタイムアウト"を設定し、[OK]ボタンをクリックします。

デフォルトの非認証アクセスユーザー:非認証アクセスでログインする場合にデフォルトで選択されるユーザー

デフォルトのセッションタイムアウト:公開アプリケーションがこの時間アイドル状態であればアプリケーションを切断するタイムアウト値

タイムアウトが発生すると以下のような画面が表示され、[OK]ボタンをクリックすればセッションは継続されます。操作せずに放置した場合、公開アプリケーションは切断され、本画面も閉じられます。

4. 非認証ユーザーの割り当て

最後に公開アプリケーションへの資格割り当てに非認証ユーザーを追加します。

View Administratorにて、任意の公開アプリケーションを選択し、[資格]ボタンより"資格の追加"を実行します。

"資格の追加"ウィンドウが開きますので、[追加]ボタンをクリックします。

"ユーザーまたはグループの検索"ウィンドウが開きますので、"非認証ユーザー"にチェックを入れ、ユーザー名などで検索、表示されるユーザーを選択して、[OK]ボタンをクリックします。

"資格を追加"ウィンドウに戻りますので、ユーザー名を確認して[OK]ボタンをクリックします。

5. 匿名ログインの有効化

ここまで基本的な準備は完了ですので、後はHorizon Clientから非認証アクセスで公開アプリケーションに接続してみます。

最新版のHorizon Client for Windows 4.4には以下のように"認証されていないアクセスを使用して匿名ログイン"というオプションが追加されていますので、これを有効化します。

以上でセットアップは完了です。

匿名ログインを有効化した状態でConnection Serverに接続すると見慣れない認証画面が表示されますので、[ログイン]ボタンをクリックします。

※"常にこのアカウントを使用"にチェックを入れることで、[ログイン]ボタンをクリックする操作もスキップできます。(画面は表示されますが。。)

非認証アクセスが完了すると、公開アプリケーションリストが表示されます。

アイコンをダブルクリックすると公開アプリケーションを起動できます。

検証で分かったTipsも合わせてご紹介しておきます。

※私の検証した範囲での情報です。

※製品マニュアルなどにも記載がありませんので、自己責任でご覧ください。

実体はローカルアカウント

RDSH上でログインユーザーを確認していたところ、見慣れないユーザーが存在します。

起動しているプロセスを確認すると公開アプリケーションを起動していることが分かります。

"コンピュータの管理"より、ローカルユーザーを確認すると当該ユーザーが存在しています。命名規則は決まっているようで、"VMWunAuthXXX"という名前になるようです。

また、1セッション:1ユーザーとなるようで、セッションが増えるとユーザーも自動的に作成されます。(セッション数が減ってもユーザーは削除されませんでした。)

当然ですが、Remote Desktop Usersのメンバーとしても追加されています。

プロファイルもローカルユーザーで作成されています。

少々歪な感じではありますが、Connection Serverでの認証は非認証ユーザー(Active Directoryアカウント)で行い、RDSHへのログインはローカルアカウントで行うという動きになるようですね。

プロファイルは毎回削除される

RDSHへのログインは上記の通りローカルアカウントで行われ、プロファイルも当アカウントで作成されます。しかし、ユーザーがアプリケーションを終了すると、ユーザープロファイルも削除される動きになるようです。

非認証アクセスでログインすると、ローカルアカウントでプロファイルが作成されます。

アプリケーションを終了すると、プロファイルは自動的に削除されます。

アカウントを皆で共用するので当然と言えば当然ですが、何も設定せずに削除まで制御してくれるのは有り難いですね。

制約事項や注意事項

さいごに、ドキュメントに掲載されている制限事項なども紹介しておきます。

・RSA や RADIUS、スマートカードによる2要素認証はサポートされない

・スマートカード認証と非認証アクセスは排他でありいずれかのみ設定が可能

・Identity Manager および App Volumes はサポートされない

・HTML Access Client はサポートされない

・RDS-CAL はデバイスCALで構成すること

・ユーザーデータは保持されない(ちゃんと書いてますね。)

・切断セッションへの再接続はできない

・公開アプリケーションのみサポート

・仮想デスクトップおよび公開デスクトップはサポートされない

・Security Server および Access Point 経由のアクセスはサポートされない

・非認証アクセスを有効化すると View Administrator ダッシュボードのConnection Server のステータスが赤く表示される

この中で注意しておきたいのが「切断セッションへの再接続はできない」という点です。

非認証アクセスには通常の仮想デスクトップに存在するような切断という概念がないようです。アプリケーションを切断するとプロファイルの削除などが行われ、再接続しても新規セッションとして扱われますので、ご注意ください。

おわりに

今回は、数ある新機能の中から「非認証アクセス」をご紹介させて頂きました。

インターネット分離やダブルホップなど、セキュリティポリシーの異なるドメイン間を跨るようなケースには向いているかもしれませんが、プロファイルが削除されたり、再接続ができなかったりと共用用途の側面が強いので、要件をしっかり把握した上でご利用ください。

さて、実に1年振りの投稿となってしまいましたが、、気持ちを新たに、これからもHorizonをはじめEUC製品に関するTipsなどをご紹介していければと思いますので、今後ともどうぞよろしくお願い致します。

0 件のコメント:

コメントを投稿